Botnets: So können Sie sich schützen

Durch Netzwerke ist es möglich, Rechenleistung vom eigenen Computer zur Verfügung zu stellen und somit intensive und komplexe Aufgaben schneller durchzuführen. Jedoch wird diese Technologie seit jeher auch für illegale Zwecke genutzt, und so hat das Botnet in den meisten Fällen einen negativen Unterton. Was ist ein Botnet, wie kann man sich davor schützen und was kann man tun, wenn man Teil eines illegalen Botnets geworden ist?

Was ist ein Botnet?

Ein Botnet ist ein Netzwerk aus Computern, das für die Erledigung von diversen Routineaufgaben genutzt wird. Dabei unterscheidet man in gut- und bösartige Botnets. Die gutartigen sorgen für den ordnungsgemäßen Betrieb von Websites oder auch Internet Relay Chats (IRC). Aber auch bei Forschungsprojekten werden Botnets eingesetzt, um komplizierte Rechenvorgänge schneller realisieren zu können. Das bekannteste Beispiel ist das SETI@home Projekt der Berkeley University, bei dem man einen Teil der Rechenkraft des eigenen Computers nutzen kann, um nach außerirdischem intelligenten Leben zu suchen.

Ein Botnet ist die Sammlung von Rechenleistung in einem Netzwerk, um Routineaufgaben durchzuführen, wie E-Mails zu versenden oder Webseiten aufzurufen. Zwar lassen sich solche Netze auch für produktive Aufgaben einsetzen, am bekanntesten sind sie aber als Strategie von Cyberkriminellen.

Bösartige Botnets werden meist genutzt, um Spam zu versenden oder Nutzerdaten zu stehlen. Dabei können sie sich auf vier verschiedene Arten verbreiten. Um fremde Rechner leichter und schneller mit Schadsoftware zu infizieren, greifen Cyberkriminelle auf sogenannte Webcrawler zurück, die auch von Suchmaschinen genutzt werden. Diese Programme durchsuchen das World Wide Web und analysieren Webseiten. Sobald die Sicherheitslücken gefunden und analysiert wurden, wird Malware auf der Webseite platziert oder per E-Mail versendet.

Am populärsten ist dabei die Verbreitung der Schadsoftware per E-Mail. Das Botnet wird hierbei eingesetzt, um sich selbst zu vergrößern. Dabei wird das Installationsprogramm per E-Mail versendet und der Empfänger dazu aufgefordert, den Anhang zu laden. Sobald der Nutzer die Datei öffnet, installiert sich die Malware im Hintergrund und der Computer ist Teil des Botnets.

Ein weiterer Weg ist der „freiwillige“ Download. Hierbei handelt es sich auf den ersten Blick um harmlose Software, die der Anwender herunterlädt und ausführt. Hinter der Anwendung versteckt sich allerdings ein Trojaner. Mittlerweile werden auch immer häufiger legale Programme gehackt und zum Wirt für Trojaner umgewandelt.

Darüber hinaus können Exploits genutzt werden, um das Botnet weiterzuverbreiten. Hierbei werden Sicherheitslücken im Betriebssystem oder dem Browser ausgenutzt, um den Computer Teil des Netzwerks zu machen. Während manche Exploits noch auf das aktive Klicken eines Links setzen, gibt es immer mehr „Drive-by-Infections“. Dabei wird der Schadcode direkt ausgeführt, wenn eine Seite geladen wird. Dabei können auch populäre Seiten, die in keiner Weise mit dem Botnet in Verbindung stehen, befallen werden.

Die am wenigsten genutzte Variante der Verbreitung ist die manuelle Installation. Dies kommt eher bei Servern zum Einsatz, da diese über eine gute Netzanbindung und Rechenkraft verfügen.

Wie funktioniert ein Botnet?

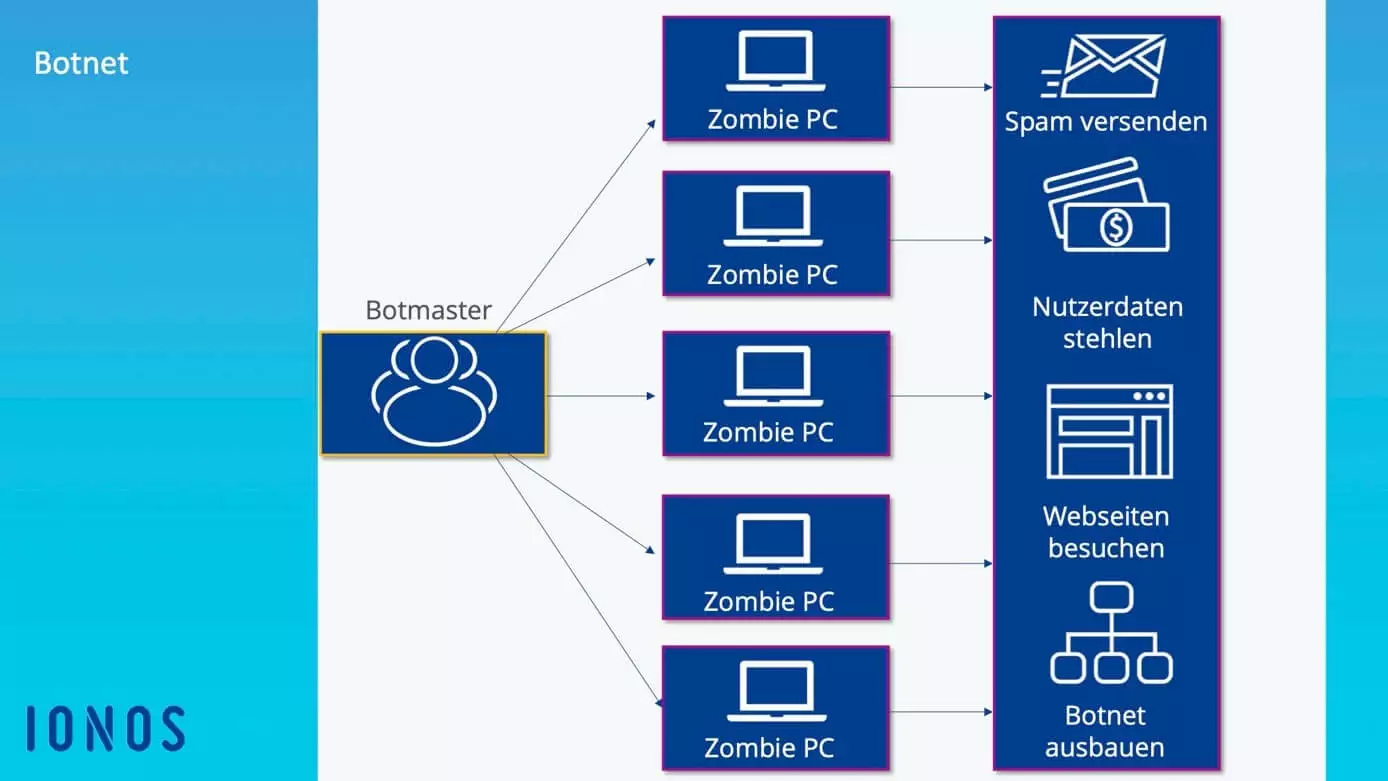

Der Aufbau des Netzwerks beginnt mit dem Einschleusen eines Bots auf einem fremden Computer. Dieser Bot arbeitet im Hintergrund und wird in den meisten Fällen vom Besitzer nicht bemerkt. Durch den Zugriff kann der Computer auf fremden Befehl einfache Aufgaben ausführen. Da er dann willenlos ferngesteuert wird, nennt man das einzelne Glied in einem Botnet auch Zombie-PC.

Die Zombie-PCs kommunizieren über das Internet miteinander und erhalten die Anweisungen vom Botmaster. Da die Zombie-PCs nur über das Internet angesteuert werden können, sind sie nur dann aktiv, wenn sie eingeschaltet und mit dem Internet verbunden sind.

Der Botmaster gibt allen Zombie-PCs den gleichen Auftrag, sei es eine Webseite zu besuchen, Spam zu versenden oder aber einen DDoS-Angriff zu starten.

Wofür werden Botnets benutzt?

Ziel des Botnets ist es, die Rechenleistung des Computers für Routineaufgaben auszunutzen. Der Großteil der Botnets wird für kriminelle Zwecke verwendet. Über sie gelangen Cyberkriminelle z. B. an wichtige Informationen und Daten, die sie gegen Geld auf dem Schwarzmarkt des Internets, dem sogenannten Darknet, anbieten oder sich selbst zu Nutzen machen.

Botnets eignen sich darüber hinaus ideal, um Spam, z. B. Phishing-Mails, zu versenden. Auf diesem Wege werden illegale Aktivitäten über einen fremden Computer betrieben – der tatsächliche Verursacher bleibt inkognito.

Die Möglichkeiten, mit Botnets Schaden anzurichten, sind also sehr vielfältig. Oft werden Botnets für Denial-of-Service-Angriffe eingesetzt. Hierbei werden die verknüpften Rechner dazu benutzt, einen immensen Traffic auf einer Website zu erzeugen, so dass die Server überlastet werden und das Online-Angebot nicht mehr verfügbar ist. Solche Ereignisse haben gerade im Bereich des E-Commerce für den Betreiber der Seite massive finanzielle Einbußen zur Folge.

Mit dem Zugriff auf fremde Rechner lassen sich zudem Einblicke in die Daten der entsprechenden Benutzer nehmen. Dazu gehören auch die jeweiligen Interessen der Anwender. Diese kann der Botmaster dann analysieren, um Banner-Werbeanzeigen gegen individuell auf den Benutzer angepasste Werbung zu ersetzen.

Wie erkennt man ein Botnet?

Da sich alle Vorgänge im Hintergrund abspielen, ist es für normale Nutzer sehr schwer, ein Botnet zu erkennen. Es gibt jedoch einige Anhaltspunkte, die auf eine eventuelle Infizierung des Computers hinweisen.

Wenn beispielsweise auffällt, dass die Internetverbindung deutlich langsamer wird oder die Auslastung trotz unveränderten Datenverbrauchs höher ist als gewöhnlich, dann ist das ein deutliches Warnsignal, dem man auf den Grund gehen sollte. Ein Virenscanner kann Malware aufspüren und somit ein Botnet enttarnen. Sollte man auf unbekannte Vorgänge im Taskmanager oder fragwürdige Autostart-Einträge stoßen, können diese ebenfalls auf ein Botnet hinweisen.

Wie kann man sich vor einem Botnet schützen?

Geschickte Cyberkriminelle schaffen es, auch die kleinsten Sicherheitslücken ausfindig zu machen, jedoch kann man es ihnen deutlich erschweren. Prävention lautet die Devise. Daher gibt es einiges zu beachten, um den eigenen Computer möglichst gut vor illegalen Angriffen zu schützen.

Es ist dringend empfehlenswert, einen Virenschutz zu installieren. Dies ist für die meisten Computerbesitzer auch selbstverständlich. Ein weiterer wichtiger Aspekt ist die Firewall. Diese sollte gut konfiguriert sein, um einen möglichst hohen Schutz zu bieten. Zusätzlich dazu sollte man das Betriebssystem und sämtliche installierte Software immer auf dem neuesten Stand halten. Das bedeutet, regelmäßig Updates zu installieren, um zu verhindern, dass durch veraltete Versionen Sicherheitslücken entstehen. Zusätzlich sollte man einen Browserschutz installieren, der Phishing-Seiten und auch Schadsoftware erkennt und Nutzer vor ihnen warnt.

Da zahlreiche Computer über Mails infiziert werden, gilt es auch hier, sich zu schützen, um Angriffe abzuwehren. Angehängte Dateien in Mails, etwa unerwartete Rechnungen, sollte man daher grundsätzlich nicht öffnen. Auch vermeintliche E-Mails von Banken mit fragwürdigen Links und zweifelhafter Rechtschreibung sollte man ignorieren.

Allgemein empfiehlt es sich, bei der Benutzung des Computers auf ein Benutzerkonto ohne Administrationsrechte zurückzugreifen. Nur in Ausnahmefällen sollte man eines mit diesen Rechten verwenden. Da man für das Verändern von Systemeinstellungen meist umfassende Rechte benötigt, mindert die Verwendung eines normalen Nutzerkontos das Risiko, dass Malware in die Tiefe des Systems eingeschleust wird.

Prüfen Sie die Echtheit einer E-Mail von IONOS: Stellen Sie direkt fest, ob es sich um einen Phishing-Versuch handelt, und melden Sie den Fall, um den Inhalt sicher zu löschen.

- E-Mail-Echtheit bestätigen

- Einfache Anwendung

- Phishing-E-Mails sicher löschen