Was sind Keylogger?

Keylogger sind Programme oder Geräte, die Tastatureingaben mitprotokollieren. Gefahr geht von solchen Keyloggern aus, die speziell Anmeldedaten wie Namen und Passwörter auslesen und unbefugt an Dritte übermitteln. Das ist eine Bedrohung der Datensicherheit Ihrer E-Mail-Passwörter, Social-Media-Konten oder Onlinebanking-Daten. Solche Keylogger werden nicht nur von einzelnen Hackern, sondern ebenso auch von Ermittlungsbehörden und Nachrichtendiensten genutzt, um vertrauliche Daten auszuspionieren. Der Begriff Keylogger wird häufig synonym mit Spyware verwendet. Spyware ist aber der übergeordnete Begriff für Schad-Software, die gezielt Informationen des Nutzers ausschnüffelt. Der Begriff „Keylogger“ ist enger gefasst, da diese lediglich die Tastatureingaben ermitteln.

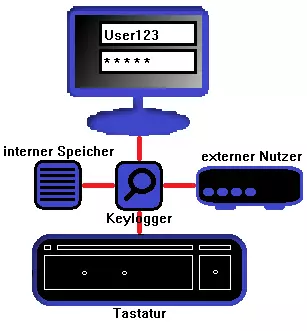

Ein Keylogger ist eine Soft- oder Hardware, die Tastatureingaben mitschreibt, um diese an Dritte weiterzugeben. Das gefährdet die Datensicherheit, da auf diese Weise Unbefugte Anmeldedaten wie beispielsweise Passwörter gewinnen können, über die sie dann Zugriff auf noch mehr Daten haben.

Nicht alle Keylogger sind schädlicher oder illegaler Natur. Mit Keylogging lässt sich das Verhalten eines Nutzers am Computer überprüfen – das muss nicht prinzipiell aus kriminellen Beweggründen geschehen. So erleichtern Keylogger unter anderem auch das Dokumentieren der Computernutzung für wissenschaftliche Zwecke – beispielsweise um Daten zum menschlichen Verhalten am Computer zu gewinnen. Keylogger-Programme und -Geräte sind an sich also nicht zwingend illegal. Sie werden erst sicherheitstechnisch bedenklich, wenn sie ohne Zustimmung des Computer-Anwenders installiert werden.

Wurde Ihr E-Mail-Konto gehackt, sind Sie möglicherweise Opfer eines Keyloggers geworden. Erfahren Sie in diesem Ratgeber-Artikel zum Thema "E-Mail-Account gehackt: Was tun?", wie Sie den Zugriff auf Ihr Konto zurückerlangen.

Keylogger-Software

Auf Software-Seite funktionieren Keylogger über oftmals unauffällige Hintergrundprozesse, die Tastatureingaben kopieren. Einige Keylogger können auch Screenshots des eingegebenen Texts erstellen. Dann werden diese Daten meist online weitergegeben oder in einer Datei auf der Festplatte des Opfers abgespeichert. In letztgenanntem Fall wird dann wiederum unerlaubt auf die Festplatte zugegriffen. Diese Art Keylogger sind die bekanntesten und lassen sich mithilfe einer Firewall oder eines Antivirenprogrammes effektiv bekämpfen. Keylogger-Software gibt es in vielen unterschiedlichen Varianten. Im Folgenden stellen wir einige davon vor.

| Keylogger-Software / Prinzip / Technologie | Funktionalität | |

|---|---|---|

| Einfache Software-Basis | Computerprogramm, das durch einen Hintergrundprozess Tastaturbefehle mitliest. | |

| Hypervisor-Basis | Der Keylogger nistet sich mithilfe eines Hypervisor-Schadprogramms hinter das Betriebssystem ein – das Betriebssystem selbst bleibt dadurch unberührt. Dadurch funktioniert der Keylogger quasi als virtuelle Maschine und läuft unabhängig vom Betriebssystem. | |

| Kernel-Basis | Das Schadprogramm nistet sich direkt im Betriebssystem ein und verschafft sich Zugriff zum Root-Konto. Dort werden Tastatureingaben mitprotokolliert. Diese Keylogger können sich auch als Treiber tarnen und sind relativ schwer zu entdecken. Antivirenscanner brauchen beispielsweise einen Root-Zugang, um diese Art Schad-Software ausfindig zu machen. Ein Beispiel für sie ist der Kernel-basierte Trojaner Duqu. | |

| API-Basis | Diese Keylogger verbinden sich mit Tastatur-APIs (Application Programming Interfaces, also Programmierschnittstellen) und reagieren auf jeden Tastendruck. | |

| Form-Grabbing-Basis | Diese Art von Keylogger protokolliert Online-Formulare und kopiert entsprechende Anmeldedaten. Außerdem kann die Software sich Zugriff auf die Browser-History verschaffen und so ermitteln, welche Seiten besucht wurden. | |

| Man-in-the-Browser-Basis (MITB) | Auch „Memory Injection” genannt. Diese Keylogger nisten sich im Webbrowser ein und protokollieren unbemerkt Tastatureingaben. So erfassen diese Keylogger z.B. über Eingabefelder abgeschickte Informationen und speichern sie in die internen Logs des Browsers. Anschließend wird von außen auf die Logs zugegriffen. | |

| Remote-Access-Basis | Diese ferngesteuerten Keylogger ermöglichen den Zugriff auf die Schad-Software von außen. Die protokollierten Tastatureingaben werden mittels E-Mail oder Upload „angezapft“. Diese Keylogger arbeiten auch häufig in Verbund mit entsprechender Hardware. |

Keylogger-Hardware

Viele Internetnutzer wissen gar nicht, dass auch Hardware-Keylogger existieren und nicht nur Software Passwörter ausspioniert. Diese Art Keylogger kann beispielsweise in Form eines kleinen USB-Steckers zum Einsatz kommen, der zwischen Tastatur und Computer gesteckt wird. Solch ein Stecker verfügt über einen internen Speicher, in dem Protokolle der Tastatureingaben abgelegt werden. Entfernt man später den Keylogger, kann man die gespeicherten Protokolle auslesen. Hardware-basierte Keylogger gibt es aber auch in sehr einfallsreichen und überraschenden Varianten, die teilweise an James-Bond-Gimmicks erinnern. Privatnutzer werden mit ihnen allerdings eher selten in Berührung kommen.

| Keylogger-Hardware/Prinzip/Technologie | Funktionalität | |

|---|---|---|

| Tastatur-Zusatz-Hardware | Zwischen Tastatur und Computer wird eine zusätzliche Hardware installiert – typischerweise direkt am Verbindungskabel der Tastatur. Auch „KeyGrabber“ genannt, sind diese Keylogger meist als kleine Steckeraufsätze gestaltet, die über einen internen Speicher verfügen. In diesem werden die Tastatureingaben protokolliert. KeyGrabber gibt es sowohl für USB- als auch für PS2-Anschlüsse. Typischerweise werden diese Geräte direkt am Computeranschluss befestigt und fallen dem Nutzer nur bei genauerem Hinsehen auf. Das gilt besonders dann, wenn z.B. am Arbeitsplatz die Anschlüsse des Computers nicht direkt sichtbar sind (beispielsweise, weil der Tower auf dem Boden unterm Schreibtisch steht). | |

| Firmware-Basis | Diese Hardware-spezifischen Keylogger protokollieren Tastatureingaben auf BIOS-Ebene. Oft braucht man dafür physischen Zugang zur Hardware und mindestens Root-Zugang. Keylogger auf Firmware-Basis kommen z. B. auch in Form von Aufsätzen für Hardwareplatinen zum Einsatz. Sie sind nicht sichtbar, solange man das betroffene Gerät nicht öffnet. | |

| Tastatur- und Maus-Sniffer | Diese Geräte lesen Daten mit, die von einer drahtlosen Tastatur oder Maus zum Zielsystem übertragen werden. Da die drahtlose Kommunikation oft verschlüsselt stattfindet, muss der Sniffer dann auch den Code cracken. | |

| Tastatur-Aufsätze | Diese Methode des Keyloggings nutzen Kriminelle häufig bei Bankautomaten. Sie installieren einen Aufsatz auf das Eingabefeld des Automaten. Dieser Aufsatz ist oft nur schwer zu erkennen und wird vom Nutzer als integraler Teil des Automaten wahrgenommen. Geben Kunden dann ihre PINs und anderen vertraulichen Daten ein, füttern sie damit unfreiwillig den Keylogger. | |

| Akustische Keylogger | Diese Geräte werten die Geräusche aus, die ein Nutzer mit der Tastatur am Computer verursacht. Schließlich verursacht das Drücken jeder Taste einer Tastatur ein anderes Geräusch – das für den Menschen allerdings nicht zu unterscheiden ist. Akustische Keylogger arbeiten darüber hinaus mit Statistiken zum menschlichen Verhalten am Computer, um den vom abgehorchten Nutzer eingegebenen Text zu rekonstruieren. Typischerweise brauchen diese Geräte allerdings eine ausreichende Probengröße von mindestens 1000 Tastenanschlägen. | |

| Auffangen elektromagnetischer Wellen | Alle Tastaturen erzeugen elektromagnetische Wellen, die eine Reichweite von bis zu 20 Metern haben können. Spezielle Geräte können diese Wellen registrieren und auslesen. | |

| Videoüberwachung | Unter den Begriff des Keyloggings kann auch die traditionelle Videoüberwachung fallen. Nämlich dann, wenn die Tastatureingabe mithilfe einer Kamera beobachtet und extern mitprotokolliert wird. | |

| Physische Spurenanalyse | Diese Technik kommt weniger bei traditionellen PC-Tastaturen zum Einsatz, sondern bei numerischen Eingabefeldern. Werden bestimmte Tasten öfter gedrückt als andere, hinterlässt das physische Spuren, mit denen sich beispielsweise ein Passwort rekonstruieren lässt. | |

| Smartphone-Sensoren | Moderne Smartphones verfügen über sogenannte Beschleunigungsmesser, die man zu speziellen Keyloggern umprogrammieren kann. Dann kann das Smartphone, sofern es sich in der Nähe der Zieltastatur befindet, die Vibrationen auslesen, die beim Tippen erzeugt werden. |

Wie Sie sich vor Keyloggern schützen können

Die meisten Keylogger können Sie mit einem Virenscanner und einer aktuellen Firewall gut eindämmen. Natürlich werden aber stetig neue Keylogger entwickelt, deren Signatur von den Schutzprogrammen nicht umgehend als schädlich erkannt wird. Wichtig ist daher auch Ihr Verhalten am Computer, wollen Sie das Risiko des Keyloggings minimieren. Wir haben einige Tipps für Sie, wie Sie sich vor Keyloggern schützen können.

- Halten Sie Ihre Sicherheitssoftware aktuell. Verwenden Sie leistungsfähige Antivirenprogramme und Echtzeit-Scanner, um sich vor Keyloggern zu schützen. Die meisten Keylogger werden von jedem halbwegs guten Antivirenprogramm gefunden und entfernt. Dennoch sollten Sie bei der Qualität der Software nicht sparen – insbesondere dann nicht, wenn Sie am Computer regelmäßig streng vertrauliche Daten wie Kontodaten eingeben.

- Spezielle Passwortmanager helfen Ihnen nicht nur dabei, das Passwortchaos einzudämmen. Sie erzeugen auf Wunsch auch hochkomplexe Passwörter, die sich von Keyloggern nur schwer protokollieren lassen. Außerdem verfügen diese Programme oft über eine Autofill-Funktion, dank der Sie Ihre Anmeldedaten nicht manuell eingeben müssen. Schließlich können Keylogger meist nur das mitlesen, was Sie auch tatsächlich eintippen.

- Bei Anmeldedaten gilt die Multi-Faktor-Authentifizierung (MFA) als äußerst sicher. Dabei wird vom Nutzer nicht nur ein Passwort abgefragt, sondern auch eine meist interaktive Authentifizierung mit einem variablen Faktor (z. B. mithilfe des Handys) verlangt. Selbst wenn Keylogger an das eigentliche Passwort gelangen, ist das allein dank der MFA nutzlos.

- Keylogger-Hardware kommt bei Privatpersonen so gut wie nie zum Einsatz. Wenn Sie aber z. B. am Arbeitsplatz mit streng vertraulichen Daten hantieren, die für Konkurrenten interessant sein könnten, kann es nicht schaden, ab und an Ihre Anschlüsse zu überprüfen. Halten Sie Ausschau nach verdächtig aussehenden Zwischensteckern. Wenn Sie glauben, Opfer einer Keylogger-Hardware zu sein, sollten Sie die IT-Abteilung darüber informieren, bevor sie den vermeintlichen Keylogger entfernen.

- Ein einfacher Trick, um Keyloggern vorzubeugen, besteht darin, die virtuelle Tastatur zu nutzen. In Windows rufen Sie diese auf, indem Sie im Ausführen-Dialog (Windowstaste + R) „osk.exe“ ausführen. Da Keylogger meist nur physische Tastenanschläge mitlesen, sind Sie besser geschützt, wenn Sie Ihre Anmeldedaten über die virtuelle Tastatur eingeben.

- Es gibt spezielle Tools im Internet, mit deren Hilfe sich Keylogger finden und entfernen lassen. Das bekannteste Tool ist wohl Spybot – Search & Destroy, von dem es auch eine recht leistungsfähige kostenlose Version gibt. Ein anderes bewährtes Programm ist Malwarebytes. Im Gegensatz zu umfassenderen Antivirenprogrammen wurden Spybot und Malwarebytes speziell als Hilfsmittel gegen Malware entwickelt, die Ihre Daten ausspionieren – wie eben auch Keylogger.

- Besondere Vorsicht ist bei der Nutzung öffentlich zugänglicher Rechnern geboten. Vermeiden Sie grundsätzlich die Eingabe vertraulicher Daten auf öffentlichen Rechnern. Wenn Sie das dennoch tun müssen: Untersuchen Sie die Anschlüsse nach verdächtiger Hardware. Wenn Sie auf einer Website ein Passwort eingeben, unterbrechen Sie diesen Prozess und tippen Sie irgendwo unzusammenhängende Zeichen ein, bevor Sie Ihr Passwort vervollständigen. Mit dieser Methode können Sie potenzielle Keylogger unter Umständen austricksen. Zudem können Sie auch bei den meisten öffentlichen Computern auf die virtuelle Tastatur zurückgreifen.