Die demilitarisierte Zone: Schutz für das interne Netzwerk

Jedes Unternehmen, das einen Mailserver betreibt oder eine eigene Firmenhomepage hostet, steht vor dem gleichen Problem: Rechner, die Web- oder Maildienste anbieten, müssen über das Internet erreichbar sein. Gleichzeitig benötigen Mitarbeiter aus dem LAN (Local Area Network) einen schnellen Zugriff auf diese Ressourcen. Der Betrieb im selben Netzwerk jedoch birgt ein hohes Sicherheitsrisiko. Web-, Mail-, DNS- oder Proxyserver, die auf das öffentliche Netz zugreifen müssen, bieten Hackern eine große Angriffsfläche. Sind diese „Bastion Hosts“ direkt mit dem LAN verbunden, besteht die Gefahr, dass ein korrumpierter Server das gesamte Unternehmensnetz in Mitleidenschaft zieht. Eine Lösung für dieses Dilemma bieten Umkreisnetzwerke, sogenannte demilitarisierte Zonen, in die sich gefährdete Server auslagern lassen.

Was ist eine demilitarisierte Zone?

Als demilitarisierte Zone (demilitarized zone, DMZ) bezeichnet man ein Rechnernetz, das als Pufferzone mit eigenem IP-Adressbereich zwischen zwei Netzwerken fungiert und diese durch strenge Zugriffsregeln voneinander abgrenzt. Server innerhalb einer DMZ befinden sich physisch zwar immer noch im Unternehmen, sind mit den Geräten, die im lokalen Netzwerk verbunden sind, jedoch nicht direkt verbunden. Die höchste Schutzfunktion hat ein Aufbau, bei dem die DMZ zwischen LAN und Internet durch je eine separate Firewall von den angrenzenden Netzen abgeschirmt ist. Günstiger hingegen sind Netzwerkarchitekturen, bei denen alle Netze an nur eine Firewall mit drei separaten Anschlüssen angeschlossen werden. Man spricht in diesem Fall von einer Protected DMZ.

DMZ mit zwei Firewalls

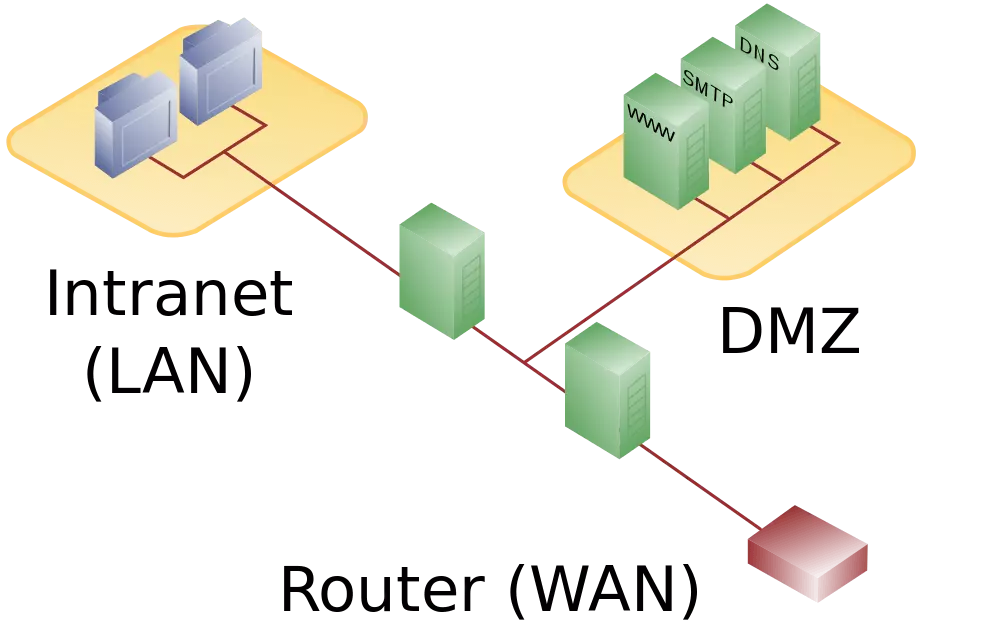

Um Unternehmensnetze zuverlässig gegen Zugriffe aus dem öffentlichen Netz (WAN) abzuschirmen, kommen in der Regel DMZ-Konzepte mit zwei Firewalls zum Einsatz. Dabei kann es sich um eigenständige Hardwarekomponenten oder Firewall-Software auf einem Router handeln. Die äußere Firewall schirmt die demilitarisierte Zone vom öffentlichen Netz ab, die innere Firewall wird zwischen DMZ und Unternehmensnetz geschaltet.

Diese zweistufige Sicherheitsarchitektur ermöglicht es, statische Routen zu konfigurieren, um den Datenverkehr zwischen den Netzwerken wie folgt zu regeln:

| Nutzer befindet sich… | Zugriff auf DMZ | Zugriff auf LAN | Zugriff auf Internet |

| …im Internet (WAN) | erlaubt | abgewiesen | - |

| …im LAN | erlaubt | - | erlaubt |

| …in der DMZ | - | abgewiesen | abgewiesen |

Während Nutzer aus dem LAN sowohl auf die Server in der DMZ als auch auf das öffentliche Netz zugreifen dürfen, ist Nutzern aus dem Internet lediglich der Zugriff auf die demilitarisierte Zone gestattet. Datenverkehr aus der DMZ heraus wird von beiden Firewalls abgeblockt.

Empfehlenswert ist der Einsatz von Firewalls unterschiedlicher Hersteller. Andernfalls würde Hackern eine bekannte Sicherheitslücke ausreichen, beide Firewalls zu überwinden. Um Angriffe von einem kompromittierten Server auf andere Geräte innerhalb der DMZ zu verhindern, lassen sich diese durch weitere Software-Firewalls oder eine Segmentierung in VLANs (Virtual Local Area Network) voneinander abschotten.

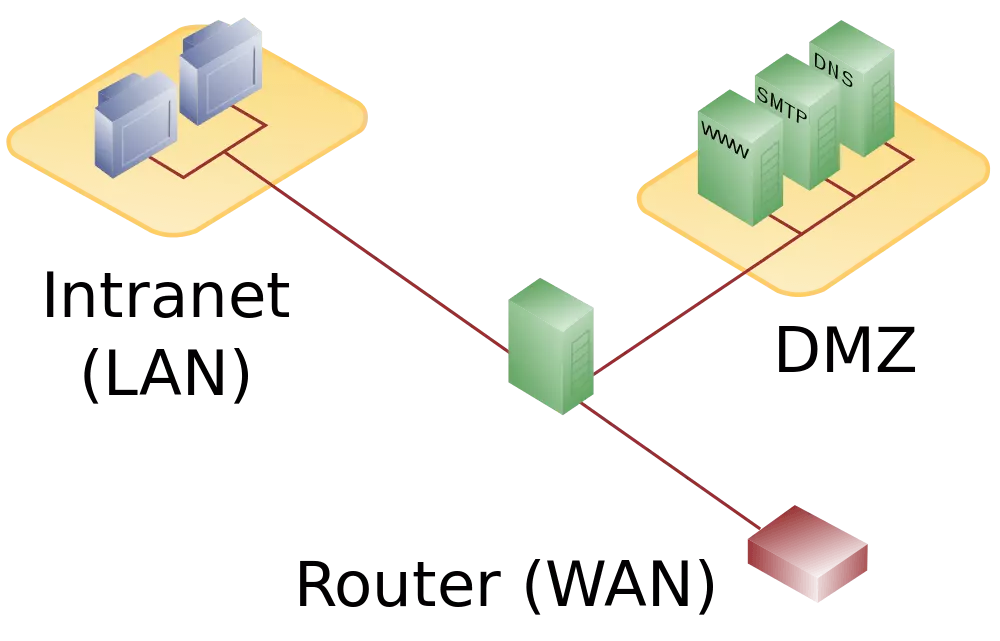

DMZ mit einer Firewall

Kostengünstiger lässt sich eine DMZ durch eine einzige leistungsstarke Firewall (bzw. einen Router inklusive Firewall) mit drei separaten Netzwerkanschlüssen realisieren: je einen für Internet und LAN sowie einen Dritten für die demilitarisierte Zone. Bei einer solchen Protected DMZ werden alle Anschlüsse unabhängig voneinander von derselben Firewall überwacht, wodurch diese im Netzwerk zum Single Point of Failure wird. Zudem muss die Firewall in einem solchen Aufbau in der Lage sein, sowohl den Traffic aus dem Internet als auch die Zugriffe aus dem LAN zu bewältigen.

Exposed Host

Zahlreiche Router im unteren Preissegment preisen eine DMZ-Unterstützung an. Oft verbirgt sich dahinter jedoch lediglich die Möglichkeit, einen Rechner im lokalen Netzwerk als Exposed Host zu konfigurieren. An diesen leitet der vorgeschaltete Router alle Anfragen aus dem Internet weiter, die nicht zu existierenden Verbindungen gehören. Der Rechner wird damit für Nutzer aus dem Internet erreichbar. Die Schutzfunktion einer echten DMZ bietet ein Exposed Host hingegen nicht, da dieser nicht vom LAN separiert ist.