DKIM einrichten für eine bessere E-Mail-Zustellbarkeit

Alle Mailserver versuchen, Mails mit gefälschten Absendern abzublocken. Eine Methode, die Echtheit des Absenders zu prüfen, ist DKIM (DomainKeys Identified Mail) – ein Konzept, mit dem sich E-Mails digital signieren lassen.

Was ist DKIM?

DKIM (DomainKeys Identified Mail) basiert auf der Kommunikation zwischen dem sendenden und dem empfangenden Mailserver. Endnutzer bekommen von diesem Verfahren nichts mit. Stark vereinfacht ausgedrückt fügt der sendende Mailserver der E-Mail eine digitale Signatur hinzu, die vom empfangenden Server überprüft wird. Dazu ruft er bei dem Mailserver, der als Absender deklariert ist, den zur Signatur passenden öffentlichen Schlüssel ab. Passt der öffentliche Schlüssel nicht zur Signatur, kann dies folgende Gründe haben:

- Die E-Mail wurde nicht vom Mailserver gesendet, der im Mail-Header deklariert ist, sondern von einem anderen – betrügerischen – Server.

- Die E-Mail wurde auf dem Weg vom „echten“ Mailserver zum Empfänger verändert. Beispielsweise könnte ein Hacker die Mail abfangen, abändern und anschließend weitersenden.

Wie funktioniert DKIM?

Um DKIM zu verstehen, ist ein Verständnis der einzelnen Bausteine des Konzepts elementar. Im nachfolgenden haben wir die drei elementaren Säulen der DKIM-Records zusammengefasst.

Hashing

Nach einem bestimmten Algorithmus wird aus den Inhalten von E-Mails eine Zeichenfolge – der sogenannte Hash-Wert – errechnet und anschließend dem Header der E-Mail hinzugefügt. Errechnet der Empfänger den Hash-Wert der erhaltenen E-Mail nach demselben Algorithmus, dann muss er muss er genau die Zeichenfolge erhalten, die dem Mail-Header hinzugefügt wurde. Stimmt der Hash-Wert nicht überein, weiß der Empfänger, dass die E-Mail verändert wurde.

Das Hashing folgt demselben Prinzip wie die Prüfziffer eines Einzahlungsscheins, wo aus den Ziffern der Referenznummer ein Wert errechnet und als letzte Ziffer der Referenznummer beigefügt wird.

Asymmetrische Verschlüsselung

Damit der Empfänger sicher sein kann, dass der Hash-Wert tatsächlich vom originalen Sender stammt, ist eine weitere Maßnahme erforderlich: die digitale Signatur. Zur Absender-Authentifizierung wird zu diesem Zweck die asymmetrische Verschlüsselung verwendet. Sie basiert auf einem Schlüsselpaar: Was mit Schlüssel A verschlüsselt wurde, kann nur mit Schlüssel B wieder entschlüsselt werden. Während ein Schlüssel geheim gehalten wird („privater Schlüssel“), ist der andere öffentlich („öffentlicher Schlüssel“).

Ausführliche Informationen zur Verschlüsselung finden Sie in unserem Überblick über Verschlüsselungsverfahren.

Der Ablauf sieht folgendermaßen aus:

- Der Absender verschlüsselt den errechneten Hash-Wert mit dem privaten Schlüssel.

- Den verschlüsselten Hash-Wert fügt er dem Mail-Header in Form der digitalen Signatur hinzu.

- Der Empfänger ruft auf dem DNS-Server des Senders dessen öffentlichen Schlüssel ab und entschlüsselt damit die Signatur.

- Der Empfänger rechnet den entschlüsselten Hash-Wert nach. Stimmt der selbst errechnete Hash-Wert mit dem entschlüsselten überein, ist alles in Ordnung.

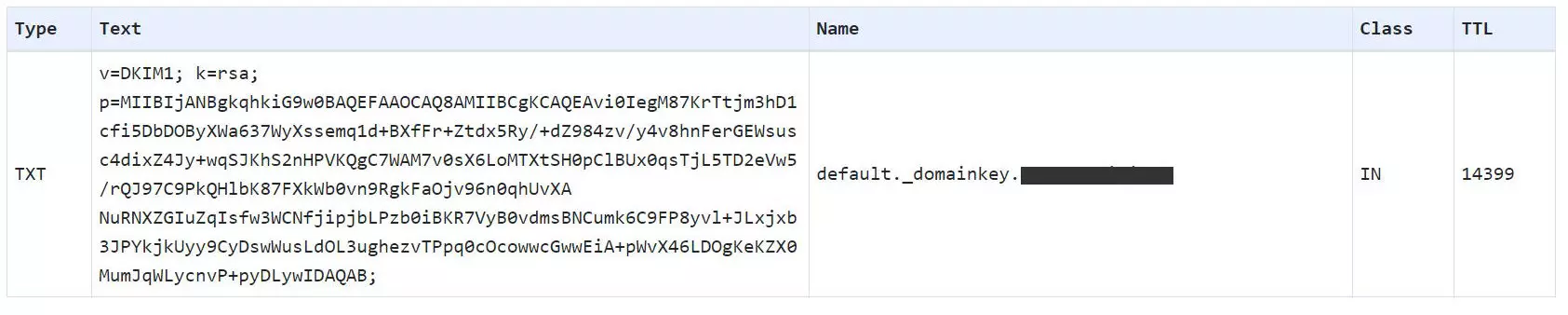

TXT-Eintrag auf dem Nameserver

Damit die empfangenden Mailserver den öffentlichen Schlüssel des Senders abrufen können, muss dieser nach der DKIM-Einrichtung als TXT-Record in der DNS-Zone der Domain veröffentlicht werden.

Der DKIM-Eintrag enthält daher die folgenden Elemente:

- Die Version, häufig codiert mit

v=DKIM1 - Den Verschlüsselungsalgorithmus; dieser ist immer RSA (

k=rsa). - Der öffentliche Schlüssel (

p=); dabei handelt es sich um eine lange Zeichenkette. - Der Selektor; dieser ist je nach Provider unterschiedlich. Beispiel:

default._domainkeyoderk1._domainkey.

Der DKIM-Eintrag kann in der Regel nur anhand des E-Mail-Headers abgerufen werden. Denn für den Abruf wird nicht nur der Domänenname, sondern auch der Selektor benötigt. Dieser ist meistens nicht bekannt oder kann nur mit einer aufwendigen Recherche eruiert werden.

DKIM-Schlüsselpaar erstellen

Um DKIM für Ihre eigenen Mails einzurichten, brauchen Sie zunächst ein Schlüsselpaar. Diese Schlüssel können Sie in der Regel bei Ihrem Mail-Provider anfordern. Wenn Sie Ihren eigenen Mailserver betreiben, können Sie die notwendigen Schlüssel und Einträge selbst erstellen.

DKIM-Schlüssel von Ihrem Mail-Provider anfordern

Wie genau Sie DKIM-Schlüssel anfordern, hängt von dem gewählten E-Mail-Provider ab. Zudem wird DKIM nicht von allen Anbietern gleich unterstützt: Einige Provider bieten DKIM nur für Unternehmen an, andere Domain-Anbieter offerieren nur Schlüssel einer bestimmten Länge. Allgemein können DKIM-Schlüssel aber über die Einstellungen oder die Verwaltungskonsole Ihres Mail-Providers angefordert werden. Im Zweifelsfall können Sie sich direkt an den Support wenden.

- Schreiben Sie perfekte E-Mails auf Wunsch mit KI-Funktionen

- Sicher: Schutz vor Viren und Spam

- Inklusive: eigene Domain

DKIM-Schlüssel manuell erstellen

Um einen DKIM-Eintrag zu erstellen, können Sie das erforderliche RSA-Schlüsselpaar auch manuell erzeugen. Dazu stehen Ihnen im Internet verschiedene Tools wie der DKIM Record Generator von EasyDMARC kostenlos zur Verfügung. Geben Sie einen frei wählbaren Selektor (Beispiel: k1) und die gewünschte Domain ein. Anschließend wählen Sie die präferierte Schlüssellänge.

Der Generator gibt einen privaten und einen öffentlichen Schlüssel aus. Der private Schlüssel („Private Key“) muss auf dem Mailserver hinterlegt werden (dies kann nur Ihr Mailprovider ausführen), der öffentliche wird im DKIM-Record eingetragen.

Zur Anzeige dieses Videos sind Cookies von Drittanbietern erforderlich. Ihre Cookie-Einstellungen können Sie hier aufrufen und ändern.

Zur Anzeige dieses Videos sind Cookies von Drittanbietern erforderlich. Ihre Cookie-Einstellungen können Sie hier aufrufen und ändern. DKIM-Eintrag erstellen

Nachdem Sie Ihre beiden DKIM-Schlüssel erstellt haben, müssen diese jeweils am richtigen Ort hinterlegt werden. Im Falle des privaten Schlüssels ist dieser Ort der Mailserver, beim öffentlichen ist es ein entsprechender DNS-Eintrag für Ihre Domain. Hat Ihr Mail-Anbieter das Schlüsselpaar erstellt, ist der private Key in den meisten Fällen bereits hinterlegt.

Wenn Sie Ihren eigenen Mailserver betreiben, müssen Sie den privaten Schlüssel selbst hinterlegen. Je nachdem welche Software Sie als MTA (Mail Transfer Agent) nutzen, kann dieser Prozess anders aussehen.

Um Ihren öffentlichen Schlüssel zu veröffentlichen, müssen Sie ihn bei Ihrer Domain als TXT-DNS-Record eintragen. Dies erledigen Sie folgendermaßen:

- Melden Sie sich im Admin-Bereich Ihrer Domain an.

- Navigieren Sie zu den DNS-Einträgen.

- Erstellen Sie dort einen neuen DNS-Eintrag des Typs „TXT“.

- Fügen Sie nun im „Hostname“-Feld Ihren DKIM-Hostname ein. Dieser setzt sich aus Selektor und Domain zusammen und hat folgendes Format:

selektor._domainkey.beispieldomain.de. Anstelle vonselektorundbeispieldomain.deverwenden Sie die entsprechenden Werte. - Im Feld „Wert“ fügen Sie den öffentlichen Schlüssen ein.

- Speichern Sie den neuen Eintrag und warten Sie, bis Ihre Änderungen vom DNS aufgenommen werden (kann bis zu 2-3 Tage dauern.)

DKIM prüfen

Ob DKIM korrekt eingerichtet wurde, können Sie mithilfe eines DKIM-Checkers prüfen, z. B. mit dem DKIM Record Lookup von EasyDMARC.

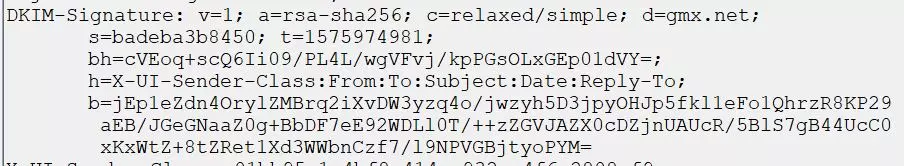

Alternativ können Sie sich selbst eine E-Mail senden und die Kopfzeile inspizieren: In dieser finden Sie den Eintrag „DKIM-Signature“, insofern DKIM ordnungsgemäß eingerichtet ist:

Wenn Sie die Kopfzeile einer E-Mail in das Headline Analyzer Tool von MXToolBox kopieren, erhalten Sie übersichtliche und detaillierte Informationen.

- Schnelle, KI-gestützte Bearbeitung & zahlreiche Vorlagen

- Unkomplizierter, DSGVO-konformer Newsletter-Versand

- Effiziente, nahtlose Anbindung an Ihren Onlineshop