DMARC: Missbrauch der Mail-Domäne rechtzeitig erkennen

Betrügerische E-Mails werden immer gefährlicher. Oftmals sind sie für den Empfänger kaum noch von echten Mails zu unterscheiden: Sie zeigen einen bekannten Absendernamen und haben das gewohnte Aussehen vertrauter Newsletter- oder Service-Mails. Um dieser Bedrohung entgegenzuwirken, wurde der Prüfmechanismus DMARC – Domain-based Message Authentication Reporting and Conformance – geschaffen.

Die Herausforderung: Schutz der Domain Reputation

Um die Gefahr von Phishing-Attacken zu bannen, wurden verschiedene Sicherheitsmechanismen eingeführt:

- SPF (Sender Policy Framework) zur Verifizierung der Absender-Adresse von E-Mails

- DKIM (DomainKeys Identified Mail), um die Echtheit von Mails mittels digitaler Signatur zu prüfen

Als Domain-Inhaber haben Sie ein Interesse daran, dass ein Betrüger nicht in Ihrem Namen schädliche Mails oder Spam versenden kann. Denn dies hätte zur Folge, dass Ihre Domain auf Blacklists auftaucht und Ihre E-Mails von vielen Mailservern abgewiesen (Bounces) oder als Junk-Mails behandelt werden.

Beispiel: Martin Mann besitzt die Domain test.com und versendet seine Mails mit der Adresse martin.mann@test.com. Wenn nun ein Betrüger die Mailadresse sales@test.com für Spam-Mails missbraucht, wird test.com in Blacklists eingetragen und die Mails von martin.mann@test.com werden von den empfangenden Mailservern abgeblockt.

Die Lösung: DMARC

DMARC ist die Abkürzung für „Domain-based Message Authentication Reporting and Conformance“. Dieses Konzept wurde entwickelt, damit die empfangenden Mailserver nicht nur die Authentizität der E-Mails prüfen (mittels SPF und DKIM), sondern im Falle von negativen Prüfresultaten auch Maßnahmen ergreifen, die mit dem Inhaber der sendenden Mail-Domäne abgestimmt sind.

Die Grundidee von DMARC

Der Domain-Inhaber informiert alle potenziellen Mail-Empfänger (bzw. deren Mailserver), dass er seine Mails mit DKIM signiert und/oder mit SPF authentifiziert. Er fordert sie auf, alle Mails, die von seiner Domain kommen, entsprechend zu prüfen und im Verdachtsfall (wenn die Prüfung fehlschlägt) bestimmte Maßnahmen zu ergreifen. Er teilt dies mit, indem er einen entsprechenden Eintrag in der Domänenzone und im Mail-Header vornimmt.

Der empfangende Mailserver prüft, ob die Mail mindestens mit einem der beiden Verfahren – DKIM bzw. SPF – verifiziert werden kann. Ist dies nicht möglich, gilt sie als „verdächtig“. Es könnte sich um eine Fälschung handeln, d. h. jemand anders missbraucht die Absender-Adresse für seine Zwecke.

Als mögliche Maßnahme kann der Domain-Inhaber den Empfängern empfehlen,

- die verdächtige Mail zurückzuweisen,

- sie in Quarantäne zu stellen

- oder sie trotzdem entgegenzunehmen und sich mit einer Meldung an den Domain-Inhaber zu begnügen.

Welche dieser drei Maßnahmen er empfiehlt, legt er im DMARC-Record fest (s. u.).

Ebenfalls Teil von DMARC ist das Reporting. Die empfangenden Mailserver sollen in regelmäßigen Abständen einen Report über verdächtige Mails (d. h. solche, die weder mit DKIM noch mit SPF verifiziert werden konnten) an die Absender-Domain mailen. Die entsprechenden Mail-Adressen stehen ebenfalls im DMARC-Record.

Die empfangenden Mailserver sind nicht dazu verpflichtet, den DMARC-Eintrag zu berücksichtigen. Wenn Sie keine Meldungen über fehlgeschlagene DKIM- oder DPF-Checks erhalten, heißt dies nicht zwangsläufig, dass alles in Ordnung ist.

Der Inhalt des DMARC-Eintrags

| Feld | Bedeutung |

| v=DMARC1 | Version des DMARC-Eintrags; DMARC1 meint die aktuelle Version. |

| p= sp= | Empfehlung, wie der Empfänger beim Fehlschlagen von DKIM und SPF vorgehend soll: - none: Nichts unternehmen, normal verarbeiten - quarantine: Mail in Quarantäne stellen - reject: Mail ablehnen (Bounce) p steht für die „Policy“ der Domain sp steht für die „Subdomain-Policy“, bezieht sich also auf Sub-Domains. |

| pct= | Prozentsatz der Mails, die gemäß der oben definierten Policy behandelt werden sollen; dieser Wert steht normalerweise auf 100. |

| rua | Definiert, ob und an welche Adresse der empfangende Mailserver einen summarischen Report („aggregated report“) über „verdächtige“ Mails senden soll. (Vorsicht: Datenschutzbestimmungen beachten!) |

| ruf | Analog zu rua, aber hier ist ein „forensischer“ Report gemeint, der alle Details des „verdächtigen“ Mails enthält. (Vorsicht: Datenschutzbestimmungen beachten!) |

| fo | Failure Reporting Options; Feineinstellung, wann ein Mail gemeldet werden soll: - fo=0: Wenn sowohl SPF als auch DKIM scheitern. Dies ist die Default-Einstellung. - fo=1: Wenn nicht beide Prüfungen (SPF und DKIM) erfolgreich sind („pass“). - fo=d: DKIM als gescheitert melden, wenn die Signatur nicht stimmt, auch dann, wenn der Schlüssel übereinstimmt. - fo=s: SPF als gescheitert melden, wenn die SPF-Evaluation aus irgendeinem Grund scheitert, auch dann, wenn die SPF-Einträge in Kopfzeile und DNS-Record übereinstimmen. Im DMARC-Eintrag können mehrere Optionen, getrennt durch einen Doppelpunkt, eingetragen werden. |

| rf | Reporting Format: - afrf: Authentication Failure Reporting Formats - iodef: Incident Object Description Exchange Format Standard ist das afrf-Format. |

| ri | Reporting Interval, in Sekunden anzugeben; Standard ist 86.400, also 24 Stunden (einmal täglich). |

| adkim aspf | Einstellungen für die Prüfung von DKIM resp. SPF: - s=Strict: Die Domäne muss exakt übereinstimmen. Beispiel: martin.mann@test.com - r=Relaxed: Es darf sich auch um eine Subdomain handeln. Beispiel: martin.mann@newsletter.test.com |

Einen DMARC-Eintrag erstellen

Bevor Sie einen DMARC-Eintrag erstellen können, müssen Sie die Einträge für DKIM und SPF vorgenommen haben (siehe dazu unsere oben verlinkten Ratgeberartikel).

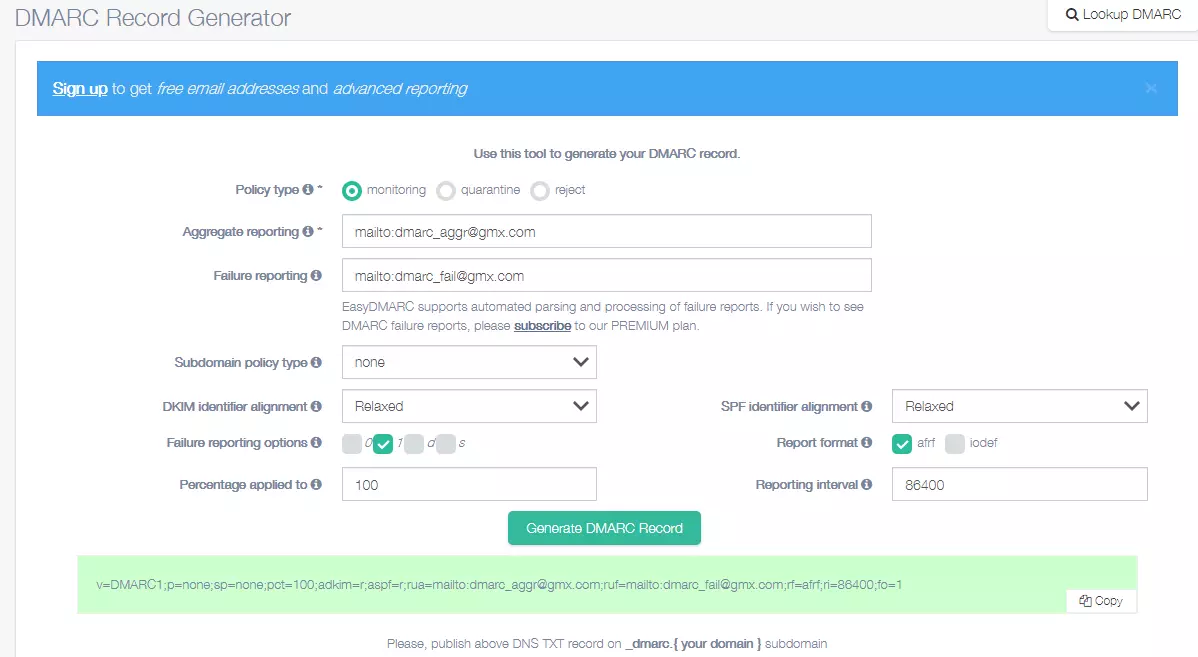

Im Internet finden Sie Tools, mit denen Sie einen DMARC-Eintrag erzeugen können, z. B. den DMARC Record Generator von EasyDmarc. Diesen Eintrag kopieren Sie als TXT-Record mit der Subdomäne _dmarc in die Domänenzone Ihres Nameservers.

Es empfiehlt sich, die Policy vorerst auf „none“ zu belassen und eine Zeit lang anhand der Reports zu beobachten, ob DMARC wie gewünscht funktioniert.

Den DMARC-Record im Nameserver eintragen

Den erzeugten DMARC-Record müssen Sie bei Ihrem Nameserver als TXT Resource Record eintragen. Dazu loggen Sie sich bei Ihrem Domain-Hostinganbieter ein und öffnen die Einstellungen zu Ihrer Domain (im obigen Beispiel wäre dies die Domain gmx.com). Beim Hosting-Tool cPanel heißt der entsprechende Menüpunkt „Zone Editor“. Dort erzeugen Sie einen neuen TXT-Record unter dem Subdomain-Namen _dmarc. Der vollständige Name, unter welchen Ihr DMARC-Eintrag aufrufbar ist, lautet in unserem Beispiel also _dmarc.gmx.com.

Im Hilfebereich finden Sie eine Anleitung, wie Sie bei IONOS einen DMARC-Record für eine Domäne konfigurieren.

Den DMARC-Record überprüfen

Je nach Nameserver dauert es einige Minuten oder Stunden, bis der DMARC-Eintrag veröffentlicht wird. Wenn Sie überprüfen wollen, ob der Eintrag ordnungsgemäß publiziert wurde, können Sie eines der zahlreichen Tools im Internet verwenden, z. B. das DMARC Record Lookup Tool von EasyDMARC.

Die Mailadresse für das Reporting einrichten

Am einfachsten erstellen Sie in Ihrer Domäne eine neue Mailadresse, die für die DMARC-Reports reserviert ist. In unserem Beispiel: DMARC@test.com

Damit Sie Reports erhalten, muss die Empfängerdomäne ihr Einverständnis gegeben haben, was diese ebenfalls per DNS-Eintrag erledigt. Wenn Sie also keine DMARC-Reports erhalten, könnte dies auch daran liegen, dass die empfangenden Mailserver nicht für DMARC-Reports konfiguriert sind.