DNS over HTTPS (DoH): Mehr Sicherheit im Netz

Das Domain Name System (DNS) ist eine gute und bewährte Lösung: Nutzer brauchen nur eine gut merkbare Webadresse in ihren Browser einzutragen, und das System findet innerhalb von kürzester Zeit die passende IP-Adresse dazu. Dafür wird auf verschiedene Nameserver zurückgegriffen, die zu der URL die entsprechende numerische Adresse gespeichert haben. Obwohl prinzipiell immer noch voll funktionstüchtig, ist das DNS inzwischen jedoch in die Jahre gekommen. Bei der Entwicklung des Systems, das immerhin schon mehrere Jahrzehnte alt ist, kamen den Entwicklern Sicherheitsbedenken noch gar nicht in den Sinn.

Aus heutiger Perspektive ist das DNS allerdings mehr als unsicher. Anfragen und Antworten werden in der Regel unverschlüsselt übertragen und damit für jeden mitlesbar – praktisch kann sich ein Cyberkrimineller relativ einfach mit einem eigenen Server dazwischen klinken. Dieses sogenannte DNS Hijacking führt dazu, dass Nutzer auf Websites gelangen, die ihnen entweder Malware unterjubeln, zum Phishing verwendet werden oder sie mit unglaublich viel Werbung belästigen. Deshalb wird derzeit DNS over HTTPS (DoH) unter Experten diskutiert. Taugt der Ansatz dazu, das Internet sicherer zu machen?

Wofür braucht man DNS over HTTPS?

Mit DoH will man gleich mehrere Ziele erreichen: Indem man DNS über das sichere HTTPS-Protokoll laufen lässt, soll in erster Linie Sicherheit und Privatsphäre der Nutzer gestärkt werden. Durch die verschlüsselte HTTPS-Verbindung soll es Dritten nicht möglich sein, die Auflösung zu beeinflussen oder auszuspionieren. Das bedeutet, ein Dritter, der eigentlich nicht an der Namensauflösung beteiligt sein darf, kann nicht wissen, welche URL gerade angefragt wird, und kann deshalb die Antwort nicht verändern.

Das hilft zum einen gegen Internetkriminalität und sorgt zum anderen dafür, dass Internetzensur schwieriger durchzuführen ist. Manche Regierungen nutzen das Domain Name System, um bestimmte Websites zu sperren. Dabei soll in der Regel entweder die Meinungsfreiheit eingeschränkt werden oder man versucht so, lokale Regeln auf das Internet auszuweiten – beispielsweise Anti-Pornografie-Gesetze.

Auch manche Internetprovider (ISP) greifen auf die Technik hinter DNS Hijacking zurück: Sollte ein Nutzer eine Webadresse eintragen, die nicht aufgelöst werden kann (z. B. wegen eines Tippfehlers), sendet der Nameserver normalerweise eine Fehlermeldung. Manche ISP greifen diese ab und leiten den Nutzer stattdessen auf eine eigene Website, die eigene oder fremde Produkte bewirbt. Ein solches Vorgehen ist weder illegal, noch wird dem Nutzer bzw. seinen Geräten ein direkter Schaden zugefügt, doch kann die Umleitung als störend wahrgenommen werden.

Gleichzeitig möchte man die Leistung des DNS verbessern. Das Protokoll, das für das Domain Name System eingesetzt wird, gilt als nicht zuverlässig. Würde man DoH einsetzen, käme das Transmission Control Protocol (TCP) zum Einsatz, das sehr viel schneller reagiert, wenn Daten bei der Übertragung verloren gehen.

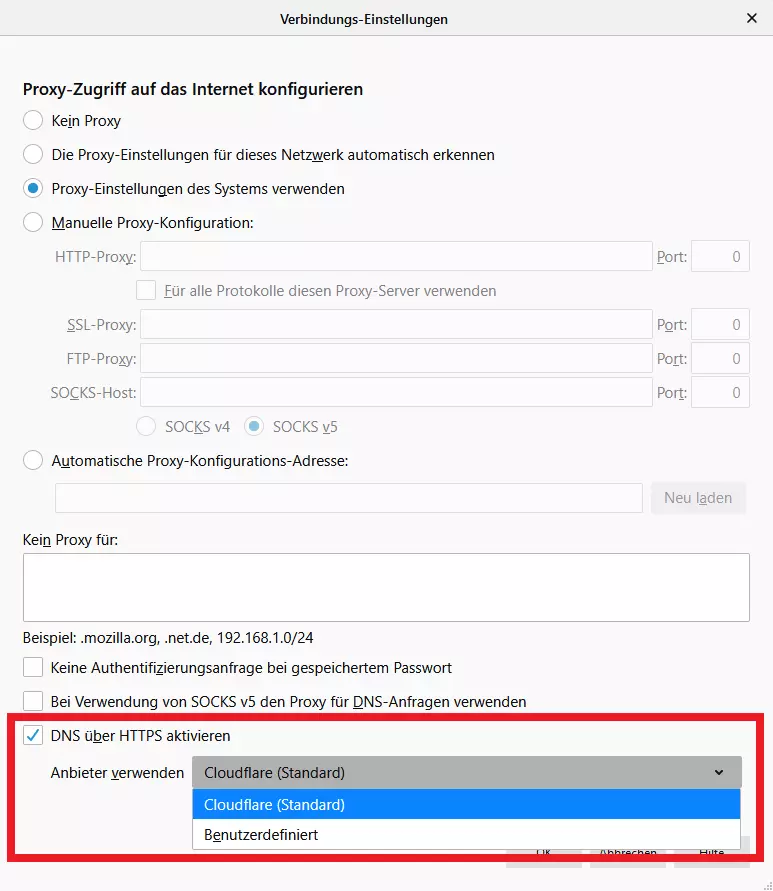

Noch ist DNS over HTTPS noch kein globaler Standard im Internet. Die meisten Verbindungen funktionieren weiterhin über das klassische DNS. Bisher haben vor allem Google und Mozilla Vorstöße auf dem Gebiet gewagt. Ab der Firefox-Version 62 lässt sich DoH beispielsweise optional aktivieren. Google testet das System derzeit bei ausgewählten Nutzern. Darüber hinaus gibt es Apps für mobile Geräte, die schon jetzt Surfen über DoH ermöglichen. Zudem bietet Android Pie eine Option für DNS over HTTPS in den Netzwerkeinstellungen.

Wie funktioniert DNS over HTTPS?

Manche Namensauflösungen können direkt im Einzugsbereich des Nutzers durchgeführt werden: Die entsprechenden Informationen befinden sich dann im Cache des Browsers oder des Routers. Alles was über das Internet versendet werden muss, geht allerdings in der Regel über eine UDP-Verbindung. Das ermöglicht einen sehr schnellen Informationsaustausch. Doch UDP ist weder sicher noch zuverlässig. Datenpakete gehen bei der Verwendung des Protokolls regelmäßig verloren, da es keine Mechanismen gibt, die die Übertragung garantieren.

DoH hingegen setzt auf HTTPS und damit auch auf das Transmission Control Protocol (TCP). Dieses Protokoll wird sehr viel häufiger im Internet eingesetzt. Vorteile sind zum einen, dass sich Verbindungen verschlüsseln lassen, und zum anderen, dass das Protokoll für eine garantierte Übertragung der Daten sorgt.

Bei DNS over HTTPS ist zudem geplant, dass die Kommunikation immer über Port 443 läuft. Da hierüber auch der eigentliche Webtraffic läuft (z. B. das Aufrufen von Websites), kann ein Außenstehender nicht zwischen DNS-Anfrage und sonstiger Kommunikation unterscheiden. Das ermöglicht eine zusätzliche Ebene der Privatsphäre für den Nutzer.

DNS over HTTPS wurde im RFC 8484 definiert.

Vor- und Nachteile von DNS over HTTPS

Die Vorteile des neuen Systems liegen auf der Hand: Die Technik verspricht, mehr Sicherheit und Privatsphäre zu ermöglichen. Da das klassische DNS überhaupt keine Verschlüsselung vorsieht, bietet DoH hier auf jeden Fall Vorteile. Doch auch DNS over HTTPS ist weder vollkommen sicher noch komplett privat: Auf den Nameservern, wo die Namensauflösung stattfindet, werden genau wie zuvor alle Informationen einsehbar. Da am DNS oft mehrere Hierarchieebenen beteiligt sind, erfahren auch relativ viele Server, wer welche Informationen anfragt. Das bedeutet, dass man den Teilnehmern am DNS auch in der neuen Technologie vertrauen muss.

DNS over HTTPS verschiebt dabei allerdings die Zuständigkeiten. Klassischerweise übernehmen Server der Internetprovider einen großen Teil der Namensauflösung. Bei DoH hingegen entscheiden die Entwickler der Browser, zu welchen Servern sie die DNS-Anfragen weiterleiten. Bei Chrome wird das wahrscheinlich über den Google-eigenen DNS-Server geschehen. Mozilla setzt schon jetzt beim Firefox auf den Anbieter Cloudflare. Neben der Frage, ob man diesen Unternehmen mehr vertraut als dem ISP, bringt gerade diese Bündelung auf wenige Unternehmen weitere Nachteile mit sich.

Kritiker von DoH sehen durch die Technik die Netzneutralität gefährdet: Man befürchtet, dass Google beispielsweise Anfragen zu den unternehmenseigenen Diensten schneller beantworten könnte als DNS-Anfragen zu anderen Websites. Durch die Konzentration auf wenige Anbieter von DoH-Servern ergibt sich auch ein Sicherheitsrisiko: Angreifer hätten es so sehr viel leichter, das komplette DNS lahm zu legen.

DoH vs. DoT

Neben DNS over HTTPS wird derzeit eine weitere Technik zur Sicherung des Domain Name Systems diskutiert: DNS over TLS (DOT). Auf den ersten Blick ähneln sich beide Systeme, denn sowohl DoH als auch DoT versprechen mehr Sicherheit und Privatsphäre für die Nutzer. Doch in einigen Punkten unterscheiden sich die Techniken. So werden die beiden Lösungen prinzipiell von unterschiedlichen Interessengruppen angeschoben: Während hinter DNS over HTTPS in erster Linie Mozilla, Google und Anbieter von privaten DoH-Servern stehen, wird DoT von der Internet Engineering Task Force (IETF) vorangebracht.

Auf technischer Ebene unterscheidet sich DoT von seinem Konkurrenten, indem es einen TLS-Tunnel statt einer HTTPS-Verbindung aufbaut. Außerdem setzt man einen anderen Port ein. Während DoH wie erwähnt über den Standard-Port 443 läuft, funktioniert die Kommunikation bei DNS over TLS über den gesonderten Port 853.