Pharming: Schutz vor Umleitung auf betrügerische Websites

Wer im Internet unbedacht auf Links klickt oder sich in Onlinekonten einloggt, ohne sich der Authentizität der Website zu versichern, kann schnell Opfer von Kriminellen werden. Während Nutzer beim Öffnen von Links in E-Mails mittlerweile vorsichtiger geworden sind, haben sich Angreifer neue Methoden überlegt. Pharming ist eine von ihnen.

Was ist Pharming?

Pharming ist eine Weiterentwicklung des Phishings. Beim Pharming werden Website-Anfragen eines Nutzers auf betrügerische Websites umgeleitet. Die Angreifer betreiben große Server-Farmen, um diese Betrugsseiten zu hosten. Von solchen Farmen leitet sich der Begriff der Betrugsmethode, Pharming, ab. Die Schreibweise mit „ph“ ist aus dem Slang in Hackerkreisen übernommen.

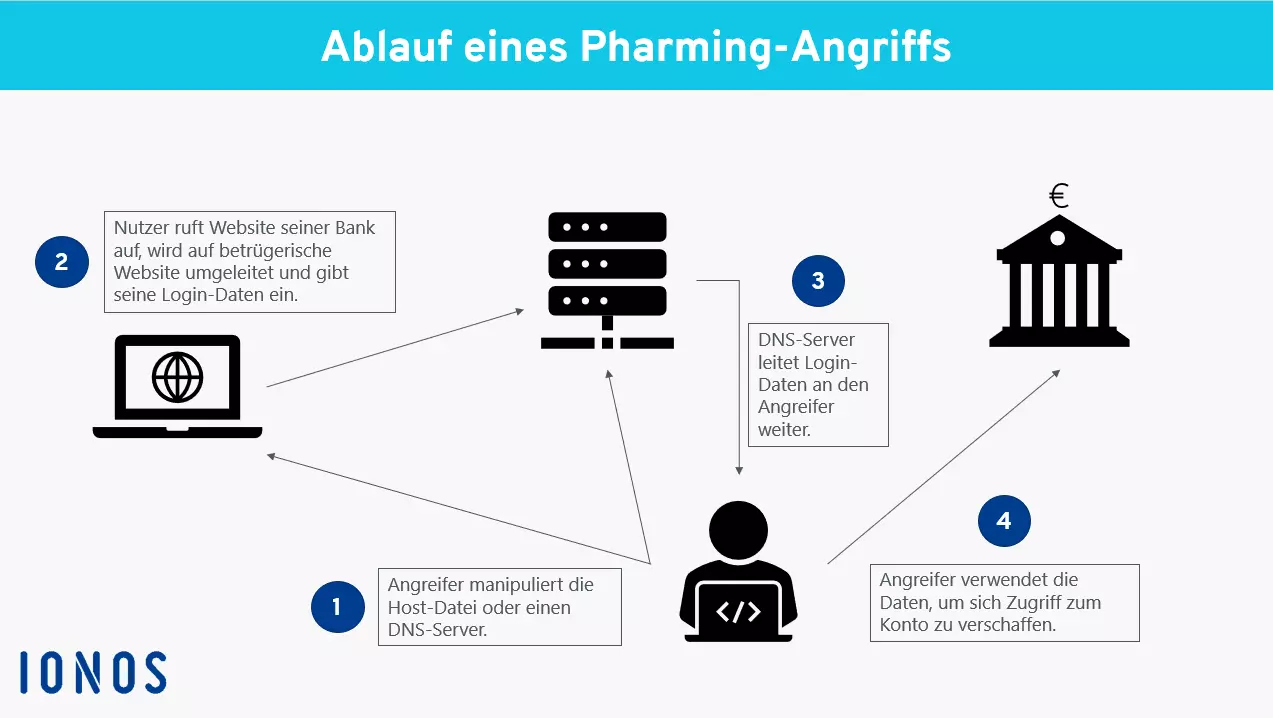

Beispiel: Ablauf einer Pharming-Attacke

Ein Nutzer ruft seinen Browser auf und tippt die Adresse seiner Bank ein, um eine Transaktion im Onlinebanking auszuführen. Er wird zu einer betrügerischen Website weitergeleitet, die allerdings aussieht wie die seiner Bank. Daher schöpft er keinen Verdacht, prüft die Adresszeile nicht und gibt seine Login-Daten ein. Es erscheint eine Fehlermeldung. Kurz wundert sich der Nutzer, schiebt die Fehlermeldung aber auf technische Probleme und versucht zu einem späteren Zeitpunkt noch einmal, die Überweisung zu tätigen. Die Angreifer jedoch konnten die Login-Daten des Nutzers beim Eintippen abgreifen. Nun verwenden sie diese, um sich Zugang zum Konto zu verschaffen und sich selbst große Summen zu überweisen. Der Nutzer bemerkt den Angriff erst, als er einige Tage später seinen Kontoauszug durchsieht und eine unbekannte Überweisung entdeckt.

Wie funktioniert Pharming?

Die Umleitung der Nutzeranfrage geschieht über eine Manipulation des DNS-Protokolls. Das Protokoll ist dafür verantwortlich, den textlichen Hostnamen (URL-Adresse) in eine numerische IP-Adresse umzuwandeln. Dieser Umwandlungsvorgang bietet Kriminellen zwei Angriffspunkte, um die Zuordnung umzuleiten.

1. Angriff auf die hosts.-Datei

Bei jeder Website-Anfrage wird vom Rechner zunächst die lokale hosts.-Datei aufgerufen, um zu prüfen, ob die Website bereits zuvor einmal besucht wurde und die entsprechende IP-Adresse schon bekannt ist.

Angreifer nutzen diese Abfrage. Sie installieren Malware auf dem Rechner, z. B. über virenverseuchte E-Mail-Anhänge oder über Trojaner auf Websites. Diese manipulieren die hinterlegten IP-Adressen, sodass jede Anfrage auf die gewünschte betrügerische Seite umgeleitet wird.

2. Angriff auf den DNS-Server

Eine andere, aufwendigere Möglichkeit des Pharmings infiziert direkt den DNS-Server, bei dem die IP-Adresse abgefragt wird, nachdem ein Nutzer eine URL eingegeben hat. Das Perfide an diesem Vorgehen: Obwohl der Rechner des Nutzers selbst nicht mit Malware verseucht ist, wird er Opfer eines Angriffs.

Technisch gelingt der Angriff über sogenanntes DNS-Flooding. Hierbei wird dem Server eine Adressauflösung suggeriert, noch ehe er die korrekte Zuordnung vornehmen konnte.

Pharming vs. Phishing – was ist der Unterschied?

Beim Phishing nutzen Angreifer die Gutgläubigkeit von E-Mail-Nutzern aus. Sie verwenden Methoden des Social Engineerings. Die E-Mails liefern auf den ersten Blick glaubwürdige Gründe, warum Menschen bestimmte Daten übermitteln sollen, etwa zur Verifizierung Ihres Kontos oder um neuen AGB zuzustimmen.

Beim Pharming findet der Angriff nicht über E-Mail-Kommunikation, sondern direkt im Browser statt. Es muss überhaupt keine Malware auf den Rechner des Opfers eingeschleust werden.

Das Ergebnis kann jedoch in beiden Fällen identisch sein: Der Nutzer hat vertrauliche Informationen an Betrüger weitergegeben, die diese verwenden, um sich finanziell zu bereichern.

5 Tipps, wie Sie sich gegen Pharming schützen können

Wer sich vor Pharming schützen will, kann keine methodenspezifischen Maßnahmen ergreifen. Es gelten die Sicherheitsempfehlungen, die auch gegen viele andere Cyberangriffe schützen können.

Anti-Viren- und Anti-Malware-Software

Verwenden Sie eine Anti-Viren- und Anti-Malware-Software, die täglich aktualisiert wird, sodass aktuelle Bedrohungen in E-Mails und auf Websites erkannt werden, die Ihre Host-Datei infizieren könnten.

Fragwürdige E-Mail-Anhänge

Öffnen Sie keine E-Mail-Anhänge von unbekannten Absendern oder solche, die Ihnen aus anderen Gründen verdächtig erscheinen (wegen untypischer Benennung, Absender schreibt normalerweise keine E-Mails dieser Art o. ä.).

Sichere Websites

Achten Sie beim Besuch von Onlinebanking oder Online-Zahlungsanbietern darauf, dass die URL als sicher mit https gekennzeichnet ist. In der URL-Leiste muss ein Schlosssymbol erscheinen. Mit einem Klick darauf können Sie Informationen zum Sicherheitszertifikat der Website und seiner Gültigkeit abrufen. Es gibt Anti-Viren-Software, die die Gültigkeit der Zertifikate automatisch prüfen und Warnhinweise ausgeben, wenn Zertifikate ungültig oder verdächtig erscheinen. Diese Hinweise zu Zertifikaten sollten Sie ernstnehmen und die Website sofort verlassen.

Zweifelhafte Websites

Ist das Aussehen einer vertrauten Website verändert? Scheint Ihnen etwas an der Abfrage zum Login ungewöhnlich? Vertrauen Sie Ihrer Intuition, ehe Sie vertrauliche Informationen eingeben. Bei unbekannten Websites: Prüfen Sie bei Links, welche URLs hinterlegt sind und vermeiden Sie den Besuch von fragwürdigen Seiten.

Administrator-Rechte

Um es Angreifern zu erschweren, Änderungen an der Host-Datei von Rechnern vorzunehmen, sollten Sie in der täglichen Nutzung nicht mit Administrator-Rechten arbeiten. Legen Sie ein eigenes Profil mit begrenzten Rechten an. Damit ist ein Schreibzugriff auf die hosts.-Datei nicht möglich.

Wenn Sie die hier aufgelisteten Maßnahmen beherzigen, verbessern Sie Ihren Schutz gegen Cyberattacken wie Pharming bestmöglich. Eine hundertprozentige Sicherheit gegen kriminelle Aktivitäten gibt es im Netz allerdings genauso wenig wie im Offlinekontext.

Neben allen technischen Vorkehrungen ist die wichtigste und wirkungsvollste Maßnahme gegen Betrug im Netz, sich der Gefahren bewusst zu sein und mit kritischem Bewusstsein zu agieren.